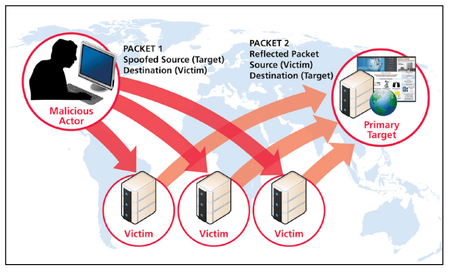

Я хочу рассказать о том, как можно устроить мощнейшую атаку не взломав не единого устройства. Некоторые из протоколов имеют уязвимости, т.е мы присылаем им пакет, а они отвечают пакетом, только большим размером.

DNS Amplification (DNS усиление).

Объясняя простым языком, суть усиления заключается в том, что злоумышленник посылает (обычно короткий) запрос уязвимому DNS-серверу, который отвечает на запрос уже значительно большим по размеру пакетом. Если использовать в качестве исходного IP-адреса при отправке запроса адрес компьютера жертвы (ip spoofing), то уязвимый DNS-сервер будет посылать в большом количестве ненужные пакеты компьютеру-жертве, пока полностью не парализует его работу.

NTP amplification

Зараженные компьютеры отправляют запрос monlist с поддельным IP-адресом отправителя к NTP-серверу. Запрос monlist возвращает список из последних 600 клиентов ntpd. Таким образом, небольшим запросом от зараженного компьютера к жертве отправляется большой поток UDP. В этом и заключается сущность амплификации.

CLDAP amplification

Применение LDAP или CLDAP требует, чтобы злоумышленники обратились к серверу, используя спуфинг IP-адреса отправителя (якобы обращение исходит с адреса жертвы). В итоге сервер отвечает на LDAP/CLDAP-запрос, адресуя ответ жертве атаки. Если другие протоколы способны усилить DDoS-атаку в среднем на 10 (то есть пакет размером 1 байт превращается в 10 байт), то LDAP или CLDAP более эффективны. Так, LDAP дает прирост в 46 раз (до 55 в пиковом состоянии), а CLDAP и вовсе дает усиление в 56 раз (в пиковом состоянии до 70).

XMLRPC / Pingback

Всего в течение нескольких часов, более 162.000 обыкновенных WordPress сайтов атаковали их проект. Скорее всего, обнаружилось бы и больше сайтов, но мы решили, что увидели достаточно, и заблокировали эти запросы на нашем файрволе, в основном, чтобы избежать засорения логов.

Один атакующий может использовать тысячи популярных не взломанных WordPress сайтов для DDOS атаки, и в то же время оставаться в тени, и всё это возможно благодаря простому Pingback запросу к файлу XML-RPC.

Для того, чтобы провести данные типы атак нам понадобится специальный софт и список уязвимых сайтов. Чтобы провести ntp amplification мы установим программу с github: . И возьмем список уязвимых сайтов: .

Запускаем программу:

ntpdos.py <target ip> <ntpserver list> <number of threads> ex: ntpdos.py 1.2.3.4 file.txt 10Теперь рассмотри скрипт позволяющий увеличить атаку в 70 раз. Для этого нам нужен уже установленный perl. Качаем код: .

И запускаем программу.

perl cldapdrdos.pl <ldap server> <target> <port>Видеоинструкция:

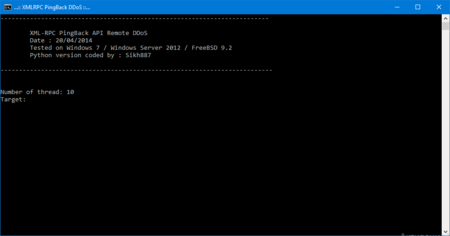

python xmlrpc.py list.txt

Скриншот запуска программы на windows.

Чтобы объединить методы был написан инструмент Saddam.

Видеоинструкция:

SNMP Аmplification

Суть атаки заключается в том, чтобы инициировать многократно увеличенный ответ на SNMP-запрос. Изначально разработанные для автоматизации получения табличных данных при минимизации количества отправляемых пакетов BULK-запросы стали довольно эффективным инструментом проведения DDoS-атак в руках злоумышленников. Как гласит RFC3416, GetBulkRequest, реализованный в SNMP версии 2, предназначен для возможности запросить большой объем данных, чем и пользуются атакующие, задействуя неправильно настроенные серверы в интернете.

Качаем код: . Запускаем программу:

python snmpdos.py 1.2.3.4 file.txt 10"И еще один инструмент позволяющий проводить DNS и SNMP атаки: .

Видеоинструкция:

P.S. Вот еще несколько инструментов: , ,